Hace unas semanas publiqué una entrada en la que evalúe las posibilidades que tiene ChatGPT para la creación de modelos de aprendizaje automático. Comprobando que es una herramienta que puede servir de ayuda para aquellos que comienzan. En aquella ocasión trabajé con la herramienta en inglés, debido a que este es el idioma en el que suelen entrenarse los modelos y, por lo … [Leer más...] acerca de Modelos de aprendizaje automático con ChatGPT en español

Herramientas

Las publicaciones de la sección herramientas abarcan otras aplicaciones que pueden ser de ayuda en el trabajo del día a día. Entre las aplicaciones más habituales en esta sección, aunque no las únicas, es posible destacar algunas como Excel, bases de datos, VirtualBox, Git, RapidMiner, …

En esta sección además de las herramientas anteriores también se tratarán puntualmente otras herramientas que pueden ser interesantes.

GUI para Stable Diffusion

Stable Diffusion en un modelo de aprendizaje automático de código abierto entrenado para generar imágenes a partir de una cadena de texto (prompt). Aunque se puede instalar desde un repositorio de GitHub, puede ser un poco complicado para la mayoría de los usuarios. Afortunadamente para aquellos que quieran una forma más sencilla existe DiffusionBee una GUI para Stable … [Leer más...] acerca de GUI para Stable Diffusion

Usar ChatGPT en Python

La semana pasada analicé cómo puede ayudar a los científicos de datos el uso de ChatGPT, comprobando que este puede implementar rápidamente análisis de datos y modelos básicos. Para lo que utilice la aplicación de chat disponible en la propia web de OpenAI. Otro método para acceder a ChatGPT es empleando el API que ofrece OpenAI, lo que permite integrar fácilmente el modelo en … [Leer más...] acerca de Usar ChatGPT en Python

Implementar modelos de aprendizaje automático con ChatGPT

ChatGPT es un modelo de lenguaje desarrollado por OpenAI que puede producir respuestas a las cuestiones que se le plantean de forma similar a como lo haría un humano. Con capacidad de comprender el contexto de las preguntas y seguir una conversación. Por lo que es capaz ampliar o corregir las respuestas generadas anteriormente dentro de una conversación en base a las cuestiones … [Leer más...] acerca de Implementar modelos de aprendizaje automático con ChatGPT

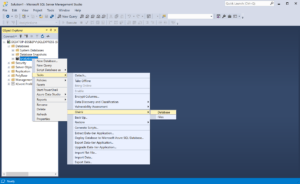

Reducir el tamaño en SQL Server de una base de datos

Las bases de datos generalmente suelen ocupar mucho espacio en el disco. Aunque no siempre todo contiene datos. Al eliminar registros en una base de datos, generalmente el tamaño de los archivos no se reduce porque estos se marcan como eliminados pero el espacio no se elimina del disco. A medida que pase el tiempo, esto puede suponer una cantidad importante de espacio en el … [Leer más...] acerca de Reducir el tamaño en SQL Server de una base de datos

Evaluación del uso de Tabnine (herramienta de autocompletado de código) en la creación de modelos de aprendizaje automático

El autocompletado de código es una funcionalidad que se encuentra en la mayoría de los editores de código modernos. Lo que evita muchos errores y consultas a la documentación. Recientemente han aparecido en el mercado unas soluciones basadas en inteligencia artificial que prometen un paso más allá; no solo completan el código, sino que puede escribir éste de forma automática en … [Leer más...] acerca de Evaluación del uso de Tabnine (herramienta de autocompletado de código) en la creación de modelos de aprendizaje automático

7 extensiones de Visual Studio Code para ciencia de datos

Visual Studio Code es un entorno de desarrollo integrado (IDE) muy popular entre los desarrolladores. Multiplataforma, existen versiones para Windows, macOS y Linux, y gratuito. Su gran popularidad se debe a que ofrece herramientas para trabajar practicante con cualquier lenguaje y frameworks, además de ofrecer la posibilidad de extender sus funcionalidades mediante extensiones … [Leer más...] acerca de 7 extensiones de Visual Studio Code para ciencia de datos

Medir la velocidad de escritura del disco en Linux

En muchas ocasiones el cuello de botella de nuestro equipo es el disco duro. La velocidad de lectura puede hacer que el procesador tenga que esperar para procesar los datos, mientras que la velocidad de escritura puede hacer que se demore la terminación del procesos. Por eso es importante conocer la velocidad de nuestro disco. En el caso de los sistemas UNIX una de las formas … [Leer más...] acerca de Medir la velocidad de escritura del disco en Linux

Evitar el indexado de contenido por buscadores en IIS

Los buscadores son una pieza clave para el funcionamiento de internet. Son unas herramientas con las que se puede encontrar rápidamente la información que se desea consultar, de hecho, posiblemente esta sea la forma en la que ha accedido a esta publicación. Pero ¿qué pasa si tenemos contenido publicado que no deseamos que sea indexado por los buscadores? Contenido que, aun … [Leer más...] acerca de Evitar el indexado de contenido por buscadores en IIS

Redirigir HTTP a HTTPS en IIS

Cuando tenemos una web publicada con Internet Information Services (IIS) en un dominio para el que se dispone de un certificado válido, una buena práctica es redirigir las conexiones que se realizan mediante HTTP a HTTPS. Así, en el caso de que un usuario solicite la página no segura (HTTP) este será redirigido automáticamente a la versión segura (HTTPS). Consiguiendo, de una … [Leer más...] acerca de Redirigir HTTP a HTTPS en IIS

Cómo desinstalar Oracle Database 19c en Windows

La instalación de Oracle Database 19c en Windows es algo relativamente sencillo, solamente hay que seguir los pasos del instalador. Pero no así la desinstalación. En este tutorial se explicará cómo desinstalar Oracle Database 19c en Windows de forma que no queden restos.AdvertenciaPara desinstalar Oracle Database 19c en Windows es necesario eliminar o modificar … [Leer más...] acerca de Cómo desinstalar Oracle Database 19c en Windows

Obtener los permisos asignados en SQL Server

Saber los permisos asignados en SQL Server a cada uno de los usuarios puede ser algo complicado. Para ello existen un par de funciones del sistema que se explican a continuación.Seguridad en SQL ServerLos permisos de una base de datos son uno de los elementos clave para conseguir que estas sean seguras. Estos deben ser asignados explícitamente a cada uno de los usuarios … [Leer más...] acerca de Obtener los permisos asignados en SQL Server