Recientemente se ha conocido la existencia de un listado que contiene más de 2.700 millones de direcciones de correo y contraseñas correspondientes a diferentes servicios. Afectando a más de 772 millones de direcciones de correo electrónicas únicas. El número de combinaciones únicas reveladas de direcciones de correo electrónico y contraseñas es de 1.160 millones. Indicando que muchos usuarios han utilizado la misma contraseña en diferentes servicios. Un hábito poco recomendable debido a fugas de datos como estas. A causa de su importancia el experto de seguridad Troy Hunt la ha bautizado con el nombre de “Collection #1”. Por el tamaño de la fuga es probable que se pueda haber revelado algunas de las contraseñas que utilizamos o hemos utilizado en algún servicio. Actualmente las contraseñas en método utilizado para proteger nuestros datos, por lo que es importante gestionar de forma segura nuestras contraseñas.

Comprobar si nuestros datos han sido revelados

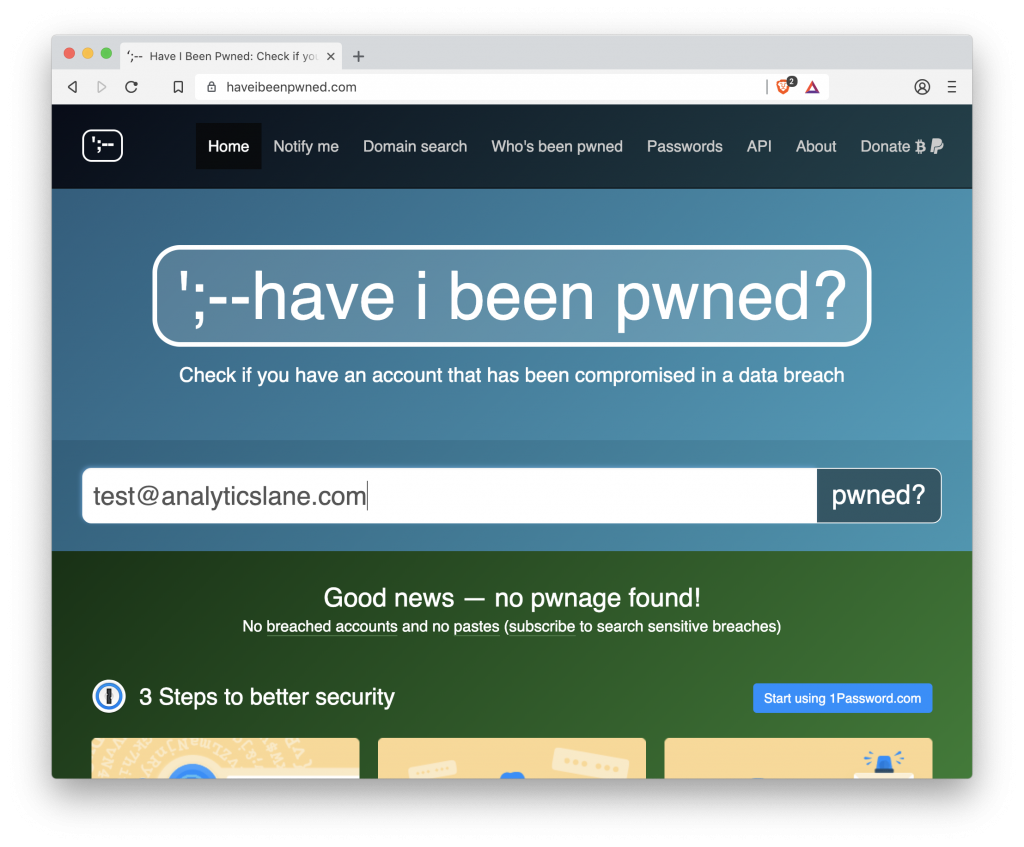

En primer lugar, hemos de comprobar si alguno de nuestras contraseñas ha sido revelado en esta u otra ocasión. Para lo que se puede utilizar la web Have I been pwned? Solamente es necesario introducir una dirección de correo para comprobar las fugas de datos en las que aparece. Si la dirección de correo no aparece en brechas de seguridad nos lo indicará en verde.

Por otro lado, si la dirección de correo aparece en alguna brecha de seguridad nos lo indicará en rojo. Además de explicar cada una de las brechas en las que aparece. En caso de que sea así, deberíamos cambiar las contraseñas de los servicios afectados si no la hemos modificado desde la fecha de publicación. Además, si la misma contraseña se hubiese usado en otro servicio también es necesario cambiarla. Es habitual que en ataque se prueben las contraseñas obtenidas en un servicio en otros.

Finalmente, en la web se nos ofrece la posibilidad de suscribirnos para que se nos informe de futuras brechas de seguridad.

Gestionar de forma segura nuestras contraseñas

Las fugas de seguridad en los servicios de internet son bastante habituales. Además, los usuarios poco podemos hacer para evitarlas. Lo que sí está en nuestra mano es evitar que si se produce una fuga nos afecte en más servicios. Para ello lo primero que se ha de evitar es repetir contraseñas. Como se ha visto en la fuga de datos, este es un hábito muy extendido entre los usuarios.

En segundo lugar, es importante utilizar contraseñas seguras. Lo que implica que deberían ser largas, no utilizar palabras reales y combinar letras mayúsculas y minúsculas con números y caracteres. Esto puede evitar que la contraseña pueda ser descubierta mediante un ataque de fuerza bruta. Siempre que los programadores almacenen las contraseñas de forma segura en sus servicios.

Poder gestionar de forma segura nuestras contraseñas parece una tarea complicada. Especialmente debido a la gran cantidad de servicios en los que solemos utilizar contraseñas de forma diaria. Pero se puede conseguir utilizando un algoritmo para generar las contraseñas o programas diseñados para ello.

Trucos para generar contraseñas

Una forma para generar contraseñas de forma segura y única es mediante un algoritmo que sea fácil de recordar para nosotros. Simplemente partiendo de una palabra base que se puede combinar con un acrónimo del servicio unidos por otros caracteres. Por ejemplo, partiendo de la palabra base “enal9A@”, la cual no existe en un diccionario, se le puede las letras impares del servicio más la segunda mayúscula al final. En nuestro empleo para twitter se podría utilizar “enel9A@titrW”, por otro lado, para Google la contraseña seria “enel9A@golO”.

Esto nos garantiza un nivel de seguridad alto, pero presenta un problema cuando se produce una brecha de seguridad. Deberíamos cambiar el algoritmo para los servicios afectados, lo que nos puede llevar a confusión a largo plazo.

Programas para gestionar las contraseñas

Una alternativa a tener que recordar la contraseña de cada servicio es utilizar un programa para ello. Para lo que no es necesario gastar dinero en un programa. Desde hace tiempo la mayoría de los navegadores modernos permiten almacenar las contraseñas de los servicios e incluso sincronizarlas entre dispositivos. Evitando la necesidad de recordar o realizar las contraseñas. Así no es descabellado utilizar contraseñas generadas de forma aleatoria para cada servicio.

Para esto también se puede utilizar los llaveros que ofrecen los fabricantes de los sistemas operativos. En los que se pueden almacenar contraseñas tanto de webs como de aplicaciones.

En el caso de que las funcionalidades incluidas en los navegadores y sistemas operativos no sean suficiente se pueden probar soluciones de terceros. Estas suelen permitir trabajar con diferentes navegadores y sistemas operativos. Ofreciendo en muchos casos funciones avanzadas como la creación de contraseñas, auditoría y advertencia de seguridad. Entre estas soluciones se puede destacar 1password, Enpass y LastPass.

Identificación en dos pasos

Finalmente hay que recordad que algunos servicios son clave. Por ejemplo, las cuentas de correo que son utilizadas para reiniciar las contraseñas en otros servicios y los servicios bancarios. En estos casos, cuando el servicio lo soporte, es una buena idea activar la identificación en dos pasos. La identificación en dos pasos requiere que además de la contraseña se introduzca una segunda clave de uso único que se suele enviar al usuario.

Si el servicio que utilizamos no lo soporta la identificación en dos pasos puede ser una buena idea cambiar de proveedor. Especialmente si es nuestra cuenta de correo electrónico principal.

Conclusiones

En esta entrada se ha visto que la existencia de fallos de seguridad puede afectar a los servicios que utilizamos. Por lo que es importante gestionar de forma segura nuestras contraseñas. Para ello hay varios consejos que seguir: no utilizar contraseñas débiles y no repetirlas en diferentes servicios. Esto es una tarea que parece complicada, pero se puede solucionar mediante un algoritmo o con programas diseñados para la tarea.

Muchas gracias por el tiempo dedicado a leer este artículo. ¿Te ha resultado útil e interesante el contenido? Puedes evaluarlo más abajo, compartirlo en redes sociales o dejar un comentario sobre el mismo. Para recibir actualizaciones con nuevo contenido puedes darte de alta en el boletín de noticias o seguirnos en redes sociales.

Imágenes: Pixabay (Gerd Altmann)

![¿Está la inteligencia artificial libre de sesgos y prejuicios? [Mitos de la Inteligencia Artificial 2] ai](https://www.analyticslane.com/storage/2023/07/ai-150x150.jpg)

Deja una respuesta